تأمين الأجهزة و الحسابات : إليك 18 نصيحة تساعدك

الحفاظ على كلمات المرور والمعلومات المالية و غيرها من المعلومات الشخصية الخاصة بك آمنة و محمية من الدخلاء الخارجيين تعد من أبرز أولويات الشركات و الأشخاص، و لكن من الأهمية بمكان أن يلتزم المستهلكون و الأفراد بنصائح حماية البيانات و استخدام الممارسات السليمة للحفاظ على أمان معلوماتك الشخصية الحساسة، و لذلك سوف نقدم لكم نصائح تساعدك في تأمين الأجهزة و الحسابات و حماية البيانات من الاختراق و الحفاظ علي أمانك.

نصائح تساعدك تأمين الأجهزة و الحسابات

يواجه الكثير من الأشخاص و الشركات خطر أختراق الأجهزة و الحسابات، مما يجعلهم دائمين البحث عن برامج و نصائح تساعدهم في تأمين الأجهزة و الحسابات من خطر الأختراق، و من أبرز هذه النصائح تشفير البيانات الخاصة بك تساعدك في تأمين الأجهزة و الحسابات و اجعل محركات الأقراص الثابتة لأجهزة الكمبيوتر القديمة غير قابلة للقراءة، و غير ذلك، و لمعرفة كل هذه النصائح أكمل قرأت المقالة.

1- تشفير البيانات الخاصة بك تساعدك تأمين الأجهزة و الحسابات

لا يقتصر تشفير البيانات على خبراء التكنولوجيا فقط؛ بل تتيح الأدوات الحديثة لأي شخص تشفير رسائل البريد الإلكتروني و المعلومات الأخرى.

كان التشفير هو المقاطعة الوحيدة للمهوسين و علماء الرياضيات، و لكن تغير الكثير في السنوات الأخيرة.

و على وجه الخصوص، استبعدت العديد من الأدوات المتاحة للجمهور علم الصواريخ من تشفير (وفك تشفير) البريد الإلكتروني و الملفات.

GPG للبريد، هو مكون إضافي مفتوح المصدر لبرنامج Apple Mail يجعل من السهل تشفير و فك تشفير و توقيع و التحقق من رسائل البريد الإلكتروني باستخدام معيار OpenPGP.

و لحماية الملفات، تأتي الإصدارات الأحدث من نظام التشغيل OS X من Apple مع FileVault، و هو برنامج يقوم بتشفير القرص الصلب لجهاز الكمبيوتر.

أولئك الذين يقومون بتشغيل مايكروسوفت ويندوز لديهم برنامج مشابه.

هذا البرنامج سوف يخلط بياناتك، لكنه لن يحميك من السلطات الحكومية التي تطلب مفتاح التشفير الخاص بك بموجب قانون تنظيم سلطات التحقيق (2000)، و هذا هو السبب في أن بعض المتحمسين يوصون بـ TrueCrypt، و هو برنامج به بعض التسهيلات الشيقة للغاية، و التي قد تكون مفيدة لديفيد ميراندا.

2- النسخ الاحتياطي للبيانات الخاصة بك من أهم خطوات تأمين الأجهزة و الحسابات

واحدة من أبسط نصائح حماية البيانات، و التي غالبًا ما يتم تجاهلها، و هي إجراء نسخ احتياطي لبياناتك.

بشكل أساسي، يؤدي هذا إلى إنشاء نسخة مكررة من بياناتك بحيث لا تفقد معلوماتك المهمة في حالة فقدان الجهاز أو سرقته أو اختراقه، كما أشارت غرفة التجارة الأمريكية و شركة التأمين نيشن وايد “Nationwide”، فإن 68٪ من الشركات الصغيرة ليس لديها خطة للتعافي من الكوارث.

المشكلة في ذلك هي أنه كلما استغرقت وقتًا أطول لاستعادة بياناتك، زادت الأموال و سوف تتعرض للخسارة.

وجدت شركة جارتنر “Gartner” أن فترة التوقف عن العمل هذه يمكن أن تكلف الشركات ما يصل إلى 300000 دولار في الساعة.

3- توفر السحابة (خيار لنسخة احتياطي قابل للتطبيق)

بينما يجب عليك استخدام ممارسات الأمان السليمة عند استخدام السحابة، فإنها يمكن أن توفر حلاً مثاليًا لنسخ بياناتك احتياطيًا.

و نظرًا لعدم تخزين البيانات على جهاز محلي، يمكن الوصول إليها بسهولة حتى عندما تتعرض أجهزتك للخطر.

و ذلك عن طريق”التخزين السحابي”، حيث يتم الاحتفاظ بالبيانات خارج الموقع بواسطة مزود، هو ضمان للتعافي الكافي من الكوارث، وفقًا لهذا المنشور على TechRadar.

4- الحماية من البرامج الضارة أمر لا بد منه حتي تأمين الأجهزة و الحسابات

تعد البرامج الضارة مشكلة خطيرة تصيب العديد من مستخدمي الكمبيوتر. و من المعروف عنها ظهورها في أماكن غير ظاهرة، دون علم المستخدمين.

تعد الحماية من البرامج الضارة ضرورية لوضع أساس للأمان لأجهزتك.

البرامج الضارة (اختصارًا للبرامج الضارة) هي برامج مصممة للتسلل إلى جهاز كمبيوتر أو إتلافه دون موافقتك.

تشمل البرامج الضارة فيروسات الكمبيوتر و الديدان و أحصنة طروادة و برامج التجسس و البرامج الخبيثة و المزيد.

يمكن أن تكون موجودة على مواقع الويب و رسائل البريد الإلكتروني أو مخفية في قابلة للتنزيل الملفات أو الصور أو مقاطع الفيديو أو البرامج المجانية أو البرامج المشتركة، و مع ذلك، تجدر الإشارة إلى أن معظم مواقع الويب أو البرامج التجريبية أو تطبيقات البرامج المجانية لا تحتوي على برامج ضارة.

أفضل طريقة لتجنب الإصابة بالعدوى هي تشغيل برنامج جيد للحماية من الفيروسات، قم بإجراء عمليات مسح دورية لبرامج التجسس، و تجنب النقر فوق روابط البريد الإلكتروني أو مواقع الويب المشبوهة، و لكن المحتالين متسترون، ففي بعض الأحيان يتم إخفاء البرامج الضارة بذكاء كرسالة بريد إلكتروني من صديق، أو موقع ويب مفيد.

حتى أكثر متصفحي الويب حذراً من المحتمل أن يلتقطوا.

5- اجعل محركات الأقراص الثابتة لأجهزة الكمبيوتر القديمة غير قابلة للقراءة

يمكن الحصول على الكثير من المعلومات من خلال أجهزة الحوسبة القديمة، و لكن يمكنك حماية بياناتك الشخصية بجعل محركات الأقراص الثابتة غير قابلة للقراءة قبل التخلص منها.

اجعل محركات الأقراص الثابتة لأجهزة الكمبيوتر القديمة غير قابلة للقراءة.

بعد إجراء نسخ احتياطي لبياناتك و نقل الملفات إلى مكان آخر، يجب عليك التعقيم عن طريق تقطيع القرص أو تنظيف القرص مغناطيسيًا أو استخدام برنامج لمسح القرص.

تدمير أقراص الكمبيوتر القديمة و أشرطة النسخ الاحتياطي وفقًا لمكتب المدعي العام في فلوريدا.

اقرأ ايضًا: ما هو التسويق الرقمي Digital Marketing

6- تثبيت تحديثات نظام التشغيل يساعد في تأمين الأجهزة و الحسابات

تعد تحديثات نظام التشغيل بمثابة ألم هائل للمستخدمين؛ إنها الحقيقة الصادقة.

لكنها شر لا بد منه، حيث تحتوي هذه التحديثات على تصحيحات أمان مهمة من شأنها حماية جهاز الكمبيوتر الخاص بك من التهديدات المكتشفة مؤخرًا.

الفشل في تثبيت هذه التحديثات يعني أن جهاز الكمبيوتر الخاص بك في خطر.

بغض النظر عن نظام التشغيل الذي تستخدمه، من المهم أن تقوم بتحديثه بانتظام.

عادةً ما يتم تحديث أنظمة تشغيل ويندوز شهريًا على الأقل، عادةً في ما يسمى”يوم الثلاثاء التصحيح.

قد لا يتم تحديث أنظمة التشغيل الأخرى بشكل متكرر أو وفقًا لجدول منتظم.

من الأفضل ضبط نظام التشغيل الخاص بك على التحديث تلقائيًا.

ستختلف طريقة القيام بذلك اعتمادًا على نظام التشغيل الخاص بك، وفقًا لموقع PrivacyRights.org.

7- اتمام تحديثات البرامج الخاصة بك

للتأكد من تنزيل آخر تحديثات الأمان من أنظمة التشغيل و البرامج الأخرى ، قم بتمكين التحديثات التلقائية.

سيتم توصيل العديد من البرامج وتحديثها تلقائيًا للحماية من المخاطر المعروفة.

قم بتشغيل التحديثات التلقائية إذا كان هذا خيارًا متاحًا.

8- قم بتأمين شبكتك اللاسلكية في منزلك أو عملك.

نصيحة قيمة لكل من أصحاب الأعمال الصغيرة و الأفراد أو العائلات، يوصى دائمًا بتأمين شبكتك اللاسلكية بكلمة مرور.

هذا يمنع الأفراد غير المصرح لهم على مقربة من اختطاف شبكتك اللاسلكية.

حتى لو كانوا يحاولون فقط الحصول على وصول مجاني إلى شبكة Wi-Fi، فأنت لا ترغب في مشاركة المعلومات الخاصة عن غير قصد مع أشخاص آخرين يستخدمون شبكتك دون إذن.

إذا كانت لديك شبكة Wi-Fi لمكان عملك، فتأكد من أنها آمنة و مشفرة و مخفية.

لإخفاء شبكة Wi-Fi، قم بإعداد نقطة الوصول اللاسلكية أو جهاز التوجيه حتى لا يبث اسم الشبكة، المعروف كمعرّف مجموعة الخدمات (SSID). تحمي كلمة المرور الوصول إلى جهاز التوجيه.

9- قم بإيقاف تشغيل جهاز الكمبيوتر الخاص بك

عندما تنتهي من استخدام الكمبيوتر أو الكمبيوتر المحمول، قم بإيقاف تشغيله.

إن ترك أجهزة الكمبيوتر قيد التشغيل، و غالبًا ما تكون متصلة بالإنترنت، يفتح الباب أمام الهجمات المارقة.

إن ترك جهاز الكمبيوتر الخاص بك متصلاً بالإنترنت عندما لا يكون قيد الاستخدام يمنح المحتالين إمكانية الوصول على مدار الساعة طوال أيام الأسبوع لتثبيت البرامج الضارة و ارتكاب الجرائم الإلكترونية.

لكي تكون آمنًا، قم بإيقاف تشغيل جهاز الكمبيوتر الخاص بك عندما لا يكون قيد الاستخدام.

10- استخدم جدار حماية

تساعد جدران الحماية في حظر البرامج أو الفيروسات أو برامج التجسس الخطيرة قبل أن تتسلل إلى نظامك.

توفر العديد من شركات البرامج حماية جدار الحماية، لكن جدران الحماية القائمة على الأجهزة، مثل تلك المضمنة بشكل متكرر في أجهزة توجيه الشبكة، توفر مستوى أفضل من الأمان.

11- ممارسة مبدأ الامتياز الأقل (PoLP)

توصي تكنولوجيا المعلومات بجامعة إنديانا باتباع مبدأ الامتياز الأقل (PoLP)، لا تسجل الدخول إلى جهاز كمبيوتر بحقوق المسؤول إلا إذا كان عليك القيام بذلك لأداء مهام محددة.

تشغيل الكمبيوتر كمسؤول (أو كمستخدم محترف في ويندوز) يترك جهاز الكمبيوتر الخاص بك عرضة للمخاطر الأمنية و الاستغلال.

إن مجرد زيارة موقع إنترنت غير مألوف باستخدام حسابات الامتيازات العالية هذه يمكن أن يتسبب في أضرار بالغة لجهاز الكمبيوتر الخاص بك، مثل إعادة تهيئة محرك الأقراص الثابتة و حذف جميع ملفاتك و إنشاء حساب مستخدم جديد بالإدارة.

عندما تحتاج إلى أداء مهام كمسؤول ، اتبع دائمًا الإجراءات الآمنة.

اقرأ ايضًا: الطباعة ثلاثية الأبعاد FDM : تقنية جديدة و إليك أبرز استخدماتها

12- استخدم “عبارات المرور” بدلاً من “كلمات المرور”

ماهو الفرق ؟

نوصيك باستخدام عبارات المرور – سلسلة من الكلمات العشوائية أو الجملة.

كلما زاد عدد الأحرف التي تحتوي عليها عبارة المرور، زادت قوتها.

و تتمثل الميزة في أنها أسهل بكثير في التذكر و الكتابة، و لكنها لا تزال صعبة على المهاجمين عبر الإنترنت للاختراق.

13- تشفير البيانات الموجودة على محركات أقراص USB و بطاقات SIM

قد يؤدي تشفير بياناتك على أجهزة التخزين القابلة للإزالة إلى جعل الأمر أكثر صعوبة (و إن لم يكن مستحيلًا) على المجرمين لتفسير بياناتك الشخصية في حالة فقد جهازك أو سرقته.

تعد محركات أقراص USB و بطاقات SIM أمثلة ممتازة لأجهزة التخزين القابلة للإزالة التي يمكن ببساطة توصيلها بجهاز آخر، مما يتيح للمستخدم الوصول إلى جميع البيانات المخزنة عليه.

ما لم يكن، مشفرًا، يمكن بسهولة سرقة محرك أقراص USB و وضعه في جهاز كمبيوتر آخر، حيث يمكنهم سرقة جميع ملفاتك و حتى تثبيت برامج ضارة أو فيروسات على محرك الأقراص المحمول الخاص بك و التي من شأنها إصابة أي جهاز كمبيوتر متصل به.

قم بتشفير بطاقة SIM الخاصة بك في حالة تم سرقة الهاتف على الإطلاق، أو أخرجه إذا كنت تبيع هاتفك الخلوي القديم.

14- لا تخزن كلمات المرور مع الكمبيوتر المحمول أو الجهاز المحمول

يقول مكتب رئيس قسم المعلومات في جامعة ولاية أوهايو، إن ملاحظة Post-It التي تم لصقها على الجزء الخارجي من الكمبيوتر المحمول أو الجهاز اللوحي الخاص بك هي “أقرب إلى ترك مفاتيحك في سيارتك”.

و بالمثل، يجب ألا تترك الكمبيوتر المحمول في سيارتك، إنه نقطة جذب لصوص الهوية.

15- قم بتعطيل مشاركة الملفات و الوسائط إذا لم تكن بحاجة إليها

إذا كانت لديك شبكة لاسلكية منزلية متصلة بأجهزة متعددة ، فقد تجد أنه من الملائم مشاركة الملفات بين الأجهزة.

و مع ذلك، لا يوجد سبب لإتاحة الملفات للجمهور إذا لم يكن ذلك ضروريًا.

يقول كاسبيرسكي Kaspersky: “تأكد من مشاركة بعض مجلداتك على الشبكة المنزلية فقط، إذا كنت لا تريد أن تكون ملفاتك مرئية للأجهزة الأخرى، فقم بتعطيل مشاركة الملفات و الوسائط بالكامل”.

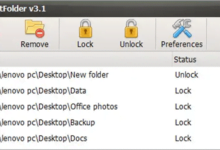

16- إنشاء مجلدات مشفرة لملفات البيانات المحمولة الخاصة.

يقدم HowToGeek سلسلة من المقالات مع النصائح و الحيل و الأدوات لتشفير الملفات أو مجموعات الملفات باستخدام برامج و أدوات متنوعة، و تتناول هذه المقالة طريقة لإنشاء وحدة تخزين مشفرة لنقل البيانات الخاصة و الحساسة بسهولة للوصول إليها على أجهزة كمبيوتر متعددة.

و يمكنك الوصول لذلك عبر تويتر:howtogeeksite.

17- الكتابة فوق الملفات المحذوفة حتي تأمين الأجهزة و الحسابات

نادرًا ما يعني حذف معلوماتك على جهاز كمبيوتر أنه تم حذفها نهائيًا.

في كثير من الأحيان، لا تزال هذه البيانات موجودة على القرص و يمكن استردادها من قبل شخص يعرف ما يفعله.

الطريقة الوحيدة للتأكد حقًا من اختفاء بياناتك القديمة إلى الأبد هي الكتابة فوقها.

لحسن الحظ، هناك أدوات لتبسيط هذه العملية.

يغطي PCWorld أداة و عملية لاستبدال البيانات القديمة على أنظمة تشغيل ويندوز.

18- لا تنس حذف الملفات القديمة من النسخ الاحتياطية السحابية حتي تأمين الأجهزة و الحسابات

إذا كنت حريصًا على إجراء نسخ احتياطي لبياناتك و استخدام خدمة تخزين سحابي آمنة للقيام بذلك، فأنت في الاتجاه الصحيح.

و مع ذلك، فإن النسخ الاحتياطية السحابية و أي نسخ احتياطية للبيانات حقًا تخلق خطوة إضافية عندما يتعلق الأمر بحذف المعلومات القديمة.

لا تنس حذف الملفات من خدمات النسخ الاحتياطي بالإضافة إلى تلك التي تزيلها (أو تكتبها) على أجهزتك المحلية.

إذا قمت بنسخ ملفاتك احتياطيًا إلى السحابة، فتذكر أنه على الرغم من حذفها من جهاز الكمبيوتر أو الجهاز المحمول، فإنها لا تزال مخزنة في حسابك على السحابة.

لحذف الملف تمامًا، ستحتاج أيضًا إلى إزالته من حسابك الاحتياطي على السحابة الإلكترونية.

الخاتمة

و في النهاية نصيحتي إليك بأن تتبع كل النصائح التي وردت في المقالة حتي تتمكن من تأمين الأجهزة و الحسابات الخاص بك من الخطر، خصوصًا بعد الانتشار الواسع للهكر و المحتالين.

اقرأ ايضًا: السمات في نظام ويندوز 10 : إليك طرق تثبيتها